آموزش کامپیوتر،ترفند،عکس

بهترین و بروزترین ویلاگ کامپیوترآموزش کامپیوتر،ترفند،عکس

بهترین و بروزترین ویلاگ کامپیوتراول مرغ به وجود آمد یا تخم مرغ؟!

شاید شما هم تاکنون به این سوال خنده دار اما جالب فکر کرده اید که ابتدا مرغ به وجود آمده تا تخم مرغ؟ ظاهرا این نکته ذهن دانشمندان را هم به خود مشغول کرده و آنها را بر آن داشته تا بتوانند با دلایل علمی و منطقی جواب سوال را پیدا کنند.

آقای دکتر کوین فریمن از دانشگاه Sheffield به عنوان سخنگوی تیم تحقیقاتی که اعضای آن شامل محققین دانشگاه های Sheffiled و Warwick می باشد، در بیان این نکته می گوید: زمانیکه مشغول بررسی مراحل تشکیل پوسته تخم مرغ با استفاده از یک ابر رایانه به نام HECToR بودیم، دریافتیم که یک پروتئین به نامovocledidin-17 در مرحله تشکیل پوسته تخم مرغ نقش حیاتی دارد.

این پروتئین سرعت تشکیل پوسته تخم مرغ را بالا می برد و در زمان اتمام واکنش های پیدایش، خود بدون تغییر باقی می ماند. تشکیل پوسته تخم مرغ بدون وجود این پروتئین غیر ممکن می باشد.

خب حالا فکر می کنید که این پروتئین در کجا یافت می شود؟ بله در بدن مرغ ها! پس از این یافته گروه تحقیقاتی به این نتیجه رسیدند که مرغ قبل از تخم مرغ به وجود آمده است.

این دستاورد علمی ذهن عده زیادی را از این مشغله دایمی که ابتدا مرغ به وجود آمده و یا تخم مرغ آزاد کرده است. و شاید حالا با فراغت خاطر بیشتری بتوانند نیمرو بخورند. البته ما هم مانند شما می دانیم که چنین سوالی از اساس صحیح نیست. اما به هر حال علم برای این سوال هم جواب پیدا کرده است.

۱۳۸ سال اختراع مهم و عجیب

، ماشین آینده: ۱۹۳۲

در سال ۱۹۳۲، هیجان فراوانی پیرامون پرده برداری از وسیله ایی به نام Dynasphere وجود داشت.

Dynasphere یک تک چرخ خیلی بزرگ بود که دو نفر به راحتی می توانستند درون

آن نشسته و با اطمینان برانند. قرار بود که خیلی بهتر از هر ماشین چهارچرخ

به زودی در جاده های آمریکا مورد استفاده قرار گیرد. حتی Popular Science

در ۱۹۳۲ این اختراع را بر روی جلدش چاپ کرده بود (تصویر بالا). از این

وسیله به عنوان نسل آینده ی حمل و نقل یاد شده بود.

دیگران نیز موافق بودند که Dynasphere می تواند به عنوان ماشین استفاده شود. اما بهرحال این اتفاق رخ نداد.

واقعیتهایی از گوگل که شاید ندانید!

دیگر به نظر کسی نیست که گوگل را نشناسد و یا زا سرویس هایش استفاده

نکرده باشد و از آن خوشش نیامده باشد! همین موتور جستجوی ساده حاوی حجم

عظیمی اطلاعات از تمام مردم دنیا اسا. همیشه واقعیتهای جذابی در مورد

سایتهای بزرگ اینترنتی وجود دارد که عموماً بیشترشان را لو نمیدهند! ولی

همانهایی را هم که لو می دهند خیلی جذاب است. در زیر یک سری واقعیتهای

جذاب در مورد گوگل را میبینید. انشاءالله در آینده در مورد شرکتهای بزرگ

دیگری هم مطالب این چنینی خواهم نوشت!

- گوگل در اصل به عنوان یک پروژهی Ph.D دو دانشجوی جوان ۲۳ و ۲۴ ساله به نام سرگئی برئی و لری پیچ بود.

- کلمهی Google درواقع یک اصطلاح ریاضی است که به معنی عدد یک است با ۱۰۰ صفر در جلویش!

- نام GoogleTM در واقع ناشی از یک اشتباه فردی بوده است. قرار بود که نام این موتور جستجو Googol باشد که بنا به اشتباه خالقانش به google تبدیل شد!

- گوگل بیش از ۴۵۰هزار سرور دارد که در نقاط مختلف جهان پراکنده شده اند!

- جزیرهی آتلانتیس، یکی از رمانهای منتشر نشدهی شکسپیر، و همچنین یکی از آلبومهای منتشر نشدهی موزارت به وسیلهی گوگل کشف شدند!

- دکمهی مشهور I’m feeling lucky درواقع نسبت به دکمهی کناری خود اصلاً استفاده نمیشود. در پروژهای آزمایشی زمانی که این دکمه را حذف کردند، میزان جستجو به وسیلهی گوگل به شدت افت پیدا کرد. در واقع این دکمه بیشتر جنبهی روانی و احترام به کاربر را دارد نه چیز دیگری! ولی همین دکمه با همین میزان کم استفاده سالانه بیش از ۱۰۰ میلیون دلار به گوگل لطمه میزند! چرا که با استفاده از این دکمه دیگر کاربران به صفحهی جستجو حاوی تبلیغات وارد نمیشوند!

- ۵۷% کودکان تازه متولد شدهی آمریکایی نخستین کلمهیی که یاد می گیرند: گوگل است!

- روزانه ۶۵۰ میلیون نفر از صفحهی اصلی گوگل بازدید میکنند!

- ۹۷% درآمد گوگل از راه تبلیغات اینتنرتی است

- میزان پهنای باند گوگل، روزانه ۲۰ پتا بایت است!

- میزان داراییهای گوگل از دسامبر ۲۰۰۹ به ۴۰ میلیارد دلار رسید، و میزان هر سهم این غول اینترنتی به بیش از ۷۰۰ دلار رسیده است! و میزان سهام این شرکت در بورس نیویورک به بیش از ۲۱۰ میلیار دلار رسیده است.

- زمانی که گوگل شروع به فعالیت کرد، تنها ۲۵ هزار صفحه را لیست کرده بودند، ولی الان…!

- زمانی که گوگل سیستم پیشنهاد جستجو را برای کسانی که کلماتی را اشتباه spell میکنند با ایجاد لینک Did you mean؟ ایجاد کرد میزان ترافیک گوگل ۲ برابر شد!

چگونه یک هارد دیسک خوب انتخاب کنیم؟

همانطور که در مقاله قبلی بیان شد یکی از مهم ترین اجزای سخت افزاری هارد دیسک است.ظرفیت هارد دیسک کاملا باتوجه به نوع کار شما ومیزان نیاز شما به ذخیره سازی داده ها انتخاب می شود .

در این مقاله به بحث پیرامون مطالب زیر می پردازیم:

ظرفیت هارد دیسک

دوهارد به جای یک هارد؟

سرعت هارد دیسک :

SERIAL ATA و IDE

تفاوت هارد دیسکهای SATA و IDE

SEEK TIME

اینترفیس

حافظه موقت (بافر)

تراکم ناحیه ای یا AREA DENSITY

صدا ومیزان گرما هارد دیسک

قیمت هارد دیسک ها

ترفند های جدید ویندوز سون( Seven )

ترفند اول : رمز گذاری روی فلش بدون هیچ نرم افزاری

قابلیت BitLocker To Go که در ویندوز سون ارائه شده قابلیتی فوق العاده

جذاب و کارامد بوده با استفاده از این قابلیت ویندوز سون شما می توانید

داده های خود را که در ابزار قابل حمل ذخیره کرده اید رمز دار کنید در این

اموزش نحوه رمز دار کردن(پسورد گذاری) درایو فلش خود را توسط این قابلیت ,

نحوه اینکه ایا داده ها رمز دار شده اند و این که رمز را از درایو پاک

کنید خواهید اموخت.

رمز دار کردن درایو فلش

برای رمز دار کردن درایو فلش خود اعمال زیر را انجام دهید

1-فلش خود را به کامپیوتر متصل کنید.

2-بر روی کلید شروع (start) کلیک کنید و BitLocker را تایپ کنید سپس بر روی BitLocker Drive Encryption کلیک کنید.

اموزش اپدیت انلاین Nod32 (کاملا تصویری)

1-صفحه اصلی انتی ویروسو باز کنید این کارو میتونید به 3 طریق انجام بدید که هر 3 طریق را توضیح میدم الف- از قسمت Start >All Programs > ESET > ESET Smart Security or ESET NOD32 Antivirus را باز کنید مطابق شکل زیر ادامه مطلب ...طراحی منحصر به فرد موبایل

شماره ۲

شماره ۲

مخفی کردن درایوهای کامپیوتر در ویندوز

فرض کنیم که شما اطلاعات محرمانهای روی یکی از درایوهای خود داشته باشید. شاید شما بخواهید یک یا چند درایو از درایوهای کامپیوتر خود را مخفی کنید تا کسی از وجود آنها مطلع نباشد. چه کار میکنید؟

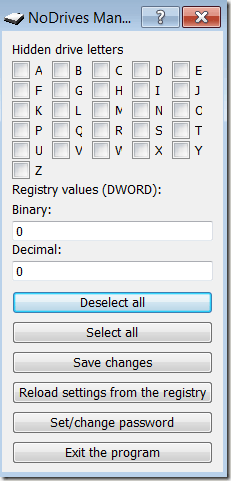

اگر از من میپرسید من میگویم از NoDrives Manager استفاده کنید. NoDrives Manager یک نرمافزار چهار مگابایتی است که از سورس فورج میتوانید دانلودش کنید. البته خوب میدانید که سورس فورج ما را تحریم کرده است. پس دانلود آن به صورت معمول ممکن نیست. یعنی باید از روشهایی که خودتان بهتر بلدید استفاده کنید. بعد از دانلود آن را نصب و اجرا کنید. با این محیط مواجه خواهید شد.

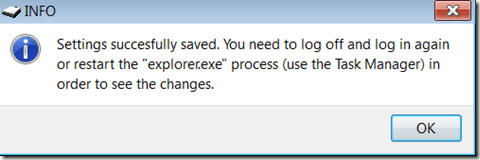

حالا کنار حروف درایوهای مختلف یک تیک ناقابل بگذارید تا آن درایو در کامپیوتر شما مخفی شود. با این برنامه میتوان درایوهای هارد دیسک، فلش و سیدی و دیویدی را مخفی کرد. بعد از انتخاب درایوهای مورد نظر دکمه save را بزنید و درایوهایتان را ناپدید کنید. در این مرحله پیغامی مثل تصویر زیر به شما نشان داده میشود. حالا کافیست یکبار log off کنید یا از task manager پروسه explorer را ریستارت کنید. تغییرات ایجاد شده اعمال میشوند.

حالا درایوهای شما مخفی شدهاند. اما اگر خودمان بخواهیم آنها را ببینیم چه کار کنیم؟ برای مشاهده کافیست در قسمت search یا run حرف درایو مورد نظر را تایپ کنید و بعد از آن یک دو نقطه و یک اسلش بگذارید. مثل

(D:/)

اگر میخواهید به حالت اولیه برگردید کافیست برنامه NoDrive Manager را دوباره اجرا کنید و تیکهایی که زدید را بردارید و ذخیره کنید.

بزرگترین گل دنیا

این گل در مکزیک می روید.۲ متر ارتفاع و ۴۰ کیلوگرم وزن دارد.این گل هر ۴۰ سال فقط سه روز گل می دهد

بسیاری از کارشناسان معتقدند باید این گل را هشتمین عجایب دنیا نامید

ادامه مطلب ...اعجوبه های دنیا

این فوق نابغه کرهای در سال 1962 به دنیا آمد و در حال حاضر باهوشترین فرد دنیا محسوب میشود. او در چهار سالگی میتوانست زبانهای ژاپنی، کرهای، آلمانی و انگلیسی را بخواند. در پنج سالگی سختترین مسئلههای دیفرانسیل و انتگرال را حل میکرد و بهره هوشی بسیار بالا یعنی بالای 210 داشت. کیم از 3 تا 6 سالگی دانشجوی افتخاری دانشگاه هانگ یانگ بود و در 7 سالگی به «ناسا» دعوت شد. او در پانزده سالگی دکترای خود را گرفت.

قطاری که بدون توقف مسافران را سوار میکند!

چینیها قصد دارند قطار پر سرعت ویژهای را بسازند که هرگز توقف نمیکند اما قادر است مسافران را در تمام ایستگاهها سوار و پیاده کند.به گزارش خبرگزاری مهر، این قطار که قرار است در مسیر راه آهن دو هزار کیلومتری پکن ـ گوانتشو وارد خدمت شود میتواند در 30 ایستگاه بدون توقف مسافران را پیاده و سوار کند و به این ترتیب از اتلاف زمانی معادل دو ساعت و نیم جلوگیری کند.

آشنایی با کار ویروسها برای ویروس کشی

در این مقاله آشنایی با نحوه عملکرد ویروسهای کامپیوتری بیان شده است .

امروزه با توجه به تعدد ویروس های کامپیوتری در کشور،که اغلب آنها نیز ایرانی می باشند، شناخت و جلوگیری از تخریب آنها مفید ولازم به نظر می رسد . پیش از هر گونه بحث فنی لازم است توضیحی در مورد ویروس و خوب وبد بودن ویروس سازی از دیدگاه مثبت آن بررسی شود تا مبادا افراد بد گمان و احتمالا متنفر از ویروس ، سیل بدو بیراه خود را نثار ویروس نویسان! کنند بد نیست بدانیم جدای از هنر و تکنیک زیبای عملکرد ویروس های مختلف و شیرینی جدال با ویروس یابها ، خود ویروس عاملی برای حمایت از برنامه های کاربردی می توامند به شمار آید، چرا که اولین ویروس ها در راه جلوگیری از کپی برداریهای غیر مجاز طرح و نوشته شده و زمان فعالیت آن را موکول به وقتی کرده اند که فرد خاطی از " خواهش عدم کپی غیر مجاز" نیاز به گوش مالی دارد ! تا شاید همین فرد عادت به خرید و تهیه ی برنامه های مورد استفاده خود از طریق اصولی بنماید.

واما ویروس ها برنامه هایی هستند که به شکل پنهانی، موقع اجرا شدن برنامه آلوده خود را به برنامه های اجرایی نظیر فایل های COM و EXE می چسبانند و معمولا بدون اینکه تاثیری در کار اصلی برنامه آلوده بگذارند، منتظر زمان فعالیت نهایی یا برقراری شرط خاصی می شوند . حال این فعالیت می تواند بزرگتر کردن فایلهای مختلف DATA باشد ، یا آلوده کردن فایلهای اجرایی و یا از بین بردن اطلاعات PARTITION TABLE، معدوم کردن اطلاعا ت با ارزش یا از کار انداختن فایل های اجرایی و ... باشد .

ولی در هر حال یک چیز در اکثر ویروس ها مشترک می باشد و آن انتقال ویروس از فایل های آلوده به فایل های سالم است . در این مقاله سعی شده است که نحوه عملکرد یکی از انواع ویروس های کامپیوتری بیان شود که قبل از مطالعه لازم است به نکته ذیل توجه گردد.

افرادی که مایل به مطالعه مقاله می باشند لازم است که :

روشهای هک ID یاهو و مقابله با آن

روشهایسیاری از کاربران از سرویس ها ی یاهو استفاده می کنند ولی دانش اندکی در این زمینه دارند. لذا بر آن شدیم اطلاعات مختصری در زمینه امنیت یاهو به کاربران ارائه دهیم. راههایی که هکرها معمولا از آنها استفاده می کنند بدین شرح است :

۱- استفاده از FAKE PAGEها :

۲ـ در این روش معمولا هکر ، شما را با حقه های جذاب وادار به LOGIN کردن در صفحه ای می کند که کاملا شبیه به صفحه LOGIN در یاهو است و شما ذره ای شک نمی کنید. اما LOGIN کردن همان و ارسال ID و PASSWORD شما به ایمیل هکر همان

تنها تفاوت این صفحات دروغین با صفحات اصلی در آدرس (URL) است که این صفحه را از آنجا بارگذاری می شود. به این آدرس در قسمت آدرس باکس مرورگر خود کاملا دقت کنید تا از اصل بودن آن کاملا مطمئن شوید و در صورتی که ذره ای شک کردید از LOGIN کردن خودداری کنید.

نحوه ایجاد این صفحات بدین شکل است که هکر یک کپی از روی صفحات اصلی در اینترنت برداشته و با تغییراتی در کدهای آن ، سبب می شود که ID و پسورد شما به آدرس ایمیل خاصی که معمولا آدرس ایمیل خود هکر است ارسال شود. سپس هکر این صفحات را به آدرس ثالثی غیر از آدرس حقیقی خود صفحات اصلی ارسال کرده و منتظر شکار خود می ماند. البته در صورتی که صفحه مذکور در پنجره بررسی کد HTML صفحه مذکور است .برای این کار در مرورگر خود بر روی صفحه مورد نظر کلیک راست کنید و از منوی باز شده دستور VIEW SOURCE را اجرا نمائید.

۳- ترفندهای ابتکاری :

این روش کاملا به ابتکار هکر در اغفال شما بستگی دارد. به گونه ای که ندانسته رمز عبور خود را در اختیارش قرار می دهید و به تعداد افراد مبتکر ، احتمال وجود روش های مختلف هست. یکی از روشهایی را که خیلی معمول شده است بررسی می نمائیم.

در این روش ، فرد هکر برای خود در یاهو یک آدرس ایمیل غلط انداز ایجاد می کند که شما را به اشتباه خواهد انداخت و شما تصور خواهید کرد که این آدرس ایمیل مربوط به یکی از دست اندرکاران یاهو است و به آن اعتماد می کنید. هکر وانمود می کند که از شیوه ای باخبر است که توسط این شیوه شما قادر خواهید بود کلمه عبور هر فردی را که بخواهید بدست بیاورید. شما هم که به دنبال چنین راه حلی می گشتید از او درخواست می کنید که این راه را به شما بیاموزد و او هم که درصد چنین فرصتی بوده است بی درنگ کار خود را شروع می کند.

هکر به شما توضیح می دهد که به آدرس ایمیلی که در بالا به آن اشاره شد یک ایمیل بفرست. البته این نامه حتما دارای شرایطی باشد که وی به شما بگوید. مثلا موضوعش فلان جمله باشد و حتما با جمله خاص پایان پذیرد و با ساختن یکسری کدهای خاص ذهن کاربر را منحرف ساخته و کاربر را وادار می سازد به طور ناخواسته ID و رمز عبوری خود را در لابلای نامه وارد وارسال نماید و سرانجام منتظر است تا اطلاعات خواسته شده در مورد فرد دیگر را دریافت نماید ولی هرگز چنین نامه ای از طرف یاهو به دست او نخواهد رسید.

۴- مهندسی اجتماعی :

به هنگام SIGN UP یاهو سوالاتی در زمینه تاریخ تولد ، کد پستی ، کشور ، سوال کوتاه و جواب کوتاه و یک آدرس ایمیل برای مواقع اضطراری می پرسد که خیلی مهم هستند. این موارد را همیشه به خاطر داشته باشید که اگر کسی رمز عبور خود را فراموش کند و اطلاعاتی را که در بالا به آنها اشاره شد را به خاطر داشته باشد به راحتی می تواند رمز عبور خود را به دست آورد.

حال تصور کنید که هکرها نیز این نکته بسیار ساده را نیز می دانند و یکی از شیوه هایی که احیانا به کار می گیرند. همین مهندسی اجتماعی است. یعنی به شیوه های گوناگون طرح دوستی با شما می ریزند و سعی می کنند تا اطلاعات کلیدی را از شما جمع آوری کرده و در یک فرصت مناسب از همان ترفندی که در بالا اشاره شد رمز عبور شما را به دست بیاورند.

۵- استفاده از تروجان ها :

به بیان خیلی ساده تروجان ها برنامه هایی هستند که به صورت غیر مجازی روی سیستم شما اجرا می شوند و امکان دسترسی به اطلاعات محرمانه و همچنین کنترل سیستم شما را به فرد هکر می هند.

● راه حل :

یاهو در این زمینه اقدماتی را انجام داده است که به درد چنین مواقعی می خورد.

می توانید در چنین مواقعی از امکان FORGOT PASSWORD استفاده کنید. اما به چند شرط :

سوالاتی را که یاهو به هنگام SIGN UP می پرسد همیشه به خاطر داشت باشید که اگر کسی شما را هک کرد و بتوانید از این طریق پسوردتان را بگیرید و تغییر دهید.

برای این کار در صفحه LOGIN EMAIL روی گزینه PASSWORD LOOKUP کلیک کنید. بعد از وارد کردن این اطللاعات یاهو درست بودن آنها را چک می کند. در این مرحله که به منظور ایجاد امنیت بیش تر ایجاد شده یاهو از شما یک سوال کوتاه می پرسد و شما باید آن پاسخ صحیح دهید. البته دقت کنید که این پرسش و پاسخ را خود شما هنگام SIGN UP تعریف کرده اید. بعد از وارد کردن پاسخ کوتاه در صورت درست بودن آن شما قادر خواهید بود به دو صورت موجود رمز عبوری خود را تغییر داده و تصاحب کنید. یکی DISPLAY NEW PASSWORD که به شما رمز عبور جدیدتان را نشان می دهد و دیگر PASSWORD EMAIL NEW که رمز عبور جدید شما را به آدرس ایمیلی که به هنگام SIGN UP داده اید ایمیل می کند(AKTERNATE EMAIL). البته استفاده از گزینه اول بهتر است چرا که وقتی که یک ID هک می شود ، هکرها AKTERNATE EMAIL را نیز هک می کنند.

مرکز اطلاع رسانی خانواده شمیم هک ID یاهو و مقابله با آن